Uno de los requisitos para conseguir encontrar una vulnerabilidad en el firmware de Nintendo Switch es acceder al kernel de la consola (la parte del sistema que comunica de forma segura software y hardware), paso que recientemente ha dado derrekr6. El descubrimiento ha sido compartido por otros miembros de la scene como yellows8 y plutoo, que posteriormente han aclarado que se trata de un "dumpeo" (volcado) y no de un exploit.

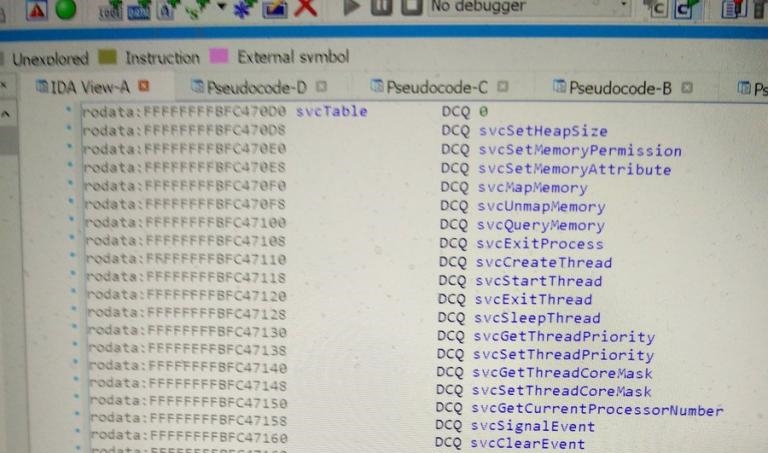

Haber conseguido el dump de una versión no cifrada del kernel de Nintendo Switch es un movimiento clave para empezar a aplicar ingeniería inversa, pero el camino es aún muy largo y en ningún caso se espera que próximamente aparezcan hacks o exploits. No hace que las cosas sean más sencillas, pero se ha confirmado que Switch no usa KASLR, una técnica que evita que un programa sea cargado en la misma ubicación de la memoria, reduciendo de esta forma las posibilidades de éxito de una vulnerabilidad.

Pasará tiempo hasta que los usuarios tengan novedades, pero esta es una clara señal de que la scene se mueve hacia delante.

Al otro lado del tablero tenemos a Nintendo, compañía que siempre ha combatido cualquier intento de violar la seguridad de sus consolas. Como muestra de ello tenemos los informes de error que realiza Nintendo Switch cada vez que detecta un fallo. Estos registros contienen un gran número de detalles que pueden ayudar a la compañía a subsanar exploits antes de que salgan a la luz, siempre y cuando los hackers permitan a la consola conectarse con los servidores de la empresa.

Nintendo también usa el dinero como arma. Al igual que 3DS, Switch forma parte de un programa que recompensa con un mínimo de 100 dólares y un máximo de 20.000 para quien encuentre una vulnerabilidad en los sistemas. Por el momento esta iniciativa ya ha gratificado a un total de seis hackers por seis informes.

Informe de error generado por Nintendo Switch.

Informe de error generado por Nintendo Switch.