Buenas, he visto en otro hilo una manera alternativa muy buena y rápida para comprobar si tienes una xbox exploitable, creo que estaría bien añadirlo a la guía como alternativa rápida para jaspers 256/512 (aunque vale para todas):

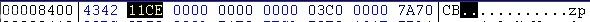

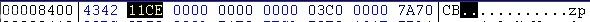

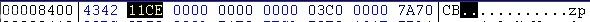

davidx escribió:solo tienes que extraer solo 2 mb y abrir con un editor exadecimal esos 2mb te vas a las seccion 8400 y copias los del cuarto al octavo numero

los conviertes a decimal y ya tienes tu cb

Se puede usar este convertidor online:

http://easycalculation.com/hex-converter.phpTengo en casa un par de jasper 512 de mayo 2009 y no hubo manera de abrir un volcado de 16 megas ni con flash dump tool 0.91 ni con degraded 1.1b, sin embargo con este método he podido ver que tienen CB 6723 y he seguido adelante con éxito.

Por otra parte, después de leerme todos los hilos importantes para las jasper 256/512, encontré este método en el hilo del xellous:

http://www.elotrolado.net/hilo_xellous-v1-0_1369703_s40 y creo que se podría añadir a la guía este método mucho más rápido. He hecho un mix entre lo que hay y este para hacerlo lo más claro posible:

GUIA XPLOIT EN JASPER 256/512 "BIGNANDS" =================================================

Nota: Este método está pensado para Jasper 256/512 pero es perfectamente adaptable a todos los modelos, solo habría que indicar en cada paso los comandos oportunos que son diferentes (por ejemplo, -r16 en vez de -r256/512, o que hay que bajarse un xell diferente para xenon, jasper, etc).

*** Ventajas de este método***- No se escribe nada por LPT/USB salvo 2 megas del xell, todo lo demás se flashea con un pen usb, más fiable en mi opinión.

- Sólo hay que leer archivos de 3 megas, el kv y config, muchísimo más rápido y fiable que extraer archivos de 70 (2,5 horas), 256 (8 horas) o 512 megas (16 horas).

*** Desventajas ***- El único problema que tiene este método es que si tenemos bad blocks nos los saltamos, como no se me ha dado el caso, no he tenido problema. Yo he hecho lecturas de 70 megas de la nand antes y no me ha dado ningún bad block.

0. Si tenéis un dash 8xxx lo siento, no hay xploit. Por otro lado, es recomendable tener el dash actualizado a la versión 7371, la última con el exploit. Usad por ejemplo el Forza 3.

1. Leemos desde la 360 al PC 3 megas de la nand original, 3 veces (cada vez tarda pocos minutos), mediante puerto lpt. En caso de usar puerto usb en lugar de lpt, cambiar lo que pone "lpt" por "usb":

nandpro lpt: -r3 nand3mb_1.bin

nandpro lpt: -r3 nand3mb_2.bin

nandpro lpt: -r3 nand3mb_3.bin

2. Comparamos los 3 bins resultantes hasta sacar copias idénticas. Usar total comander > archivo > comparar por contenido, tiene que salir el mensaje "¡Los dos ficheros son idénticos!". Si sale mal verificad el cable, acortarlo, soldad la masa del conector a masa en la xbox. Sacad más copias hasta que sean identicas al menos 2 copias.

3. Comprobamos si tenemos acceso al xploit. Si la fecha de fabricación de la pegatina indica una fecha posterior al 2009-06-15 u os la han devuelto del SAT después de esa fecha, siento tener que ser yo el que os lo diga, pero lo lleváis muy crudo. Abrimos una copia de la nand de 3 megas con un editor hexadecimal, o en el mismo total commander, le damos a F3 para ver el archivo, y luego opciones > hexadecimal. Vamos a la sección 8400 y copiamos los del cuarto al octavo número

los conviertes a decimal aquí:

http://easycalculation.com/hex-converter.php y ya tenemos el CB. Si es 6712 o 6723, enhorabuena, continua.

4. Extraemos el KV y el config desde la 360 tres veces cada uno (es muy rápido), para estar seguros de que tenemos una copia fiable:

nandpro.exe lpt: -r256/512 kv1.bin 1 1

nandpro.exe lpt: -r256/512 kv2.bin 1 1

nandpro.exe lpt: -r256/512 kv3.bin 1 1

nandpro.exe lpt: -r256/512 config1.bin EF7 2

nandpro.exe lpt: -r256/512 config2.bin EF7 2

nandpro.exe lpt: -r256/512 config3.bin EF7 2

Comprobamos que las copias son identicas mediante el Total Comander. Si no lo mismo que antes, verificar cable, etc.

5. Escribimos el xell. Nos bajamos el archivo "jasper_6723_hack_for_256mb_512mb.bin" y lo renombramos a xell.bin para mayor comodidad, y lo escribimos en la nand (unos pocos minutos):

nandpro lpt: -w2 xell.bin <--- aquí podría ponerse un 0 detrás, a mi no me ha hecho falta, que alguien confirme

Esta es la única escritura que vamos a hacer a través del nand dumper. Ahora, si ya tenemos hecho el JTAG podríamos encender la xbox conectada por vga/componentes y ver el xell. Si la pantalla se queda en negro o nos sale un E79, revisar cableado del JTAG.

5. Actualizamos de xell a Xellous. Nos bajamos "Xellous 1.0", y de los archivos que hay elegimos el xell-1f.bin. Lo copiamos a un pen usb y lo renombramos a updxell.bin. Lo enchufamos a la x360 (quitamos la corriente 5 seg, para que lo pille bien) y al encender se actualizará. Si da problemas, probad con otro pen usb.

6. Extraemos la nand completa y CPU key desde el Xellous. Conectamos nuestra 360 al router y el dhcp le dará una ip que mostrará en pantalla, la cual pondremos en nuestro navegador (no se recomienda Internet Explorer) y descargaremos nuestra nand:

Ahora desde el podremos extraer la nand completa, la cpu key, etc. desde el menú web del Xellous:

Extraemos la nand con la opción raw flash. Le ponemos por ejemplo nand256xell.bin o nand512xell.bin, con esa coletilla sabremos después que este archivo bin es el que lleva el xell. La extraemos 3 veces y las comparamos para estar seguros.

Es normal que el Xellous ahora no nos deje ver la DVD key y extraer el Key Vault (KV). Esto se debe a que después de flashear el Xell y el Xellous, nos hemos cepillado el kv original en la 360 (el config sigue siendo el mismo, comprobado).

Opcionalmente en este punto podríamos restaurar a la 360 el kv.bin que teníamos guardado, para que esté todo accesible en el Xellous:

nandpro lpt: -w256/512 kv.bin 1 1

Como dentro de dos minutos tendremos el XBR+Xellous con los kv y config originales inyectados, este paso no es necesario.

7. Construimos un archivo con el dumpeo completo virgen. Añadimos el bin con esos 3 primeros megas que extrajimos al principio (ejemplo: nand3mb_1.bin) al bin completo que acabamos de extraer en el xellous (ejemplo: nand512xell.bin):

nandpro nand512xell.bin: -w3 nand3mb_1.bin

Si os sale el mensaje "could not open Virtual Nand Device nand512xell.bin" utilizad el nandpro 2.0b, y no el nandpro 2.0d.

Ahora este fichero resultante será la nand completa original, así que lo renombramos por ejemplo a nand512orig.bin, para saber que este es el dumpeo completo sin xell, para no liarnos.

8. Extraemos el kv y config ahora del archivo resultante nand512orig.binnandpro nand512orig.bin: -r256/512 kv.bin 1 1

nandpro nand512orig.bin: -r256/512 config.bin ef7 2

Y lo comparamos con los kv y config que leimos directamente de la nand antes.

9. Escribimos el kv y config en el XBRReboot. Conseguimos la última version del XBReboot, actualmente "XBR_JasperBB_8955_3.rar", que ocupa unos 66mg descomprimido...las BB quiere decir que es para memorias grandes. Lo renombramos a xbr.bin para que sea más fácil recordarlo y escribirlo.

nandpro.exe xbr.bin: -w256/512 kv.bin 1 1

nandpro.exe xbr.bin: -w256/512 config.bin EF7 2

10. Flasheamos el XBRReboot. Metemos el xbr.bin en el pen usb y lo renombramos a updflash.bin. Arrancamos el xellous, y nos escribirá los 66mb (varios minutos)

11. Opcional: actualizamos el xell que lleva el XBRReboot a Xellous. Al escribir el XBRReboot nos sobreescribe el Xellous con el antiguo xell, para volver a ponerlo copiamos el xell-2f.bin del Xellous 1.0 que nos bajamos al usb y lo renombramos a updslot0.bin, ejecutamos la utilidad Flash360 y actualizamos el xell a Xellous. En este post de Flash78 tenéis unas capturillas:

hilo_xellous-v1-0_1369703_s40Espero feedback a ver que os parece y si está todo correcto

Si lo creéis conveniente se puede colgar en el wiki como alternativa para el método largo para las jasper 256/512. Por cierto, gracias a todos los que con sus mensajes he podido intentar dejar esto lo más claro posible.

![llorica [mamaaaaa]](/images/smilies/nuevos/triste_ani4.gif) me puedo fiar de esta herramienta? también dice que tengo una falcon v3 cuando lo he mirado bien con el tuto para diferenciar v2 y v3 y tengo el nº de condensadores de la v2...

me puedo fiar de esta herramienta? también dice que tengo una falcon v3 cuando lo he mirado bien con el tuto para diferenciar v2 y v3 y tengo el nº de condensadores de la v2...![llorando [snif]](/images/smilies/nuevos/triste_ani1.gif)

Vereis es la segunda vez que flasheo la nand... y durante la 1a vez al poner el lector para probarla casi me cargo la soldadura del nanddumper asi que: ¿para probar que el xploit funciona (todo arranca bien y eso) me hace falta conectar el lector a la placa?

Vereis es la segunda vez que flasheo la nand... y durante la 1a vez al poner el lector para probarla casi me cargo la soldadura del nanddumper asi que: ¿para probar que el xploit funciona (todo arranca bien y eso) me hace falta conectar el lector a la placa?

D

D![guiñando [ginyo]](/images/smilies/nuevos/guinyo_ani1.gif)

![uf [agggtt]](/images/smilies/nuevos2/infeliz.gif)

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

![por aquí! [poraki]](/images/smilies/nuevos/dedos.gif) yo tambien te quiero

yo tambien te quiero ![Aplausos [plas]](/images/smilies/aplauso.gif)

:D:D:D

:D:D:D

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

yo tambien te quiero

![Aplausos [plas]](/images/smilies/aplauso.gif)

![por aquí! [poraki]](/images/smilies/nuevos/dedos.gif)

D

Dlos conviertes a decimal y ya tienes tu cb

los conviertes a decimal aquí: http://easycalculation.com/hex-converter.php y ya tenemos el CB. Si es 6712 o 6723, enhorabuena, continua.

los conviertes a decimal aquí: http://easycalculation.com/hex-converter.php y ya tenemos el CB. Si es 6712 o 6723, enhorabuena, continua.

![más risas [+risas]](/images/smilies/nuevos/risa_ani3.gif)

:D:D:D:D:D

:D:D:D:D:D ![carcajada [carcajad]](/images/smilies/nuevos/risa_ani2.gif)

![Aplausos [plas]](/images/smilies/aplauso.gif)