Es una puerta por la que puede entrar toda clase de malware si no es vigilada con sumo cuidado, y Google ha confirmado que eso fue lo que sucedió en 2017, cuando varios teléfonos fueron inoculados de serie con "uno de los troyanos móviles más avanzados" según Kaspersky.

El suceso, que salió a la luz hace dos años a través de la firma de seguridad Dr. Web, ha sido objeto de un case study por parte de Google en el que se confirma la preinstalación oculta de Triada. Este malware contiene diversos exploits de root para sortear las protecciones del sistema operativo e infiltrarse/interactuar en las aplicaciones instaladas, instalando otras para mostrar publicidad o enviar spam.

Puesto que Triada se aloja en los mismos módulos del sistema operativo y manipula el proceso Zygote de Android, era básicamente omnipotente, además de indetectable por parte de antivirus. Asimismo, sus comunicaciones estaban ofuscadas mediante un doble cifrado XOR y compresión ZIP.

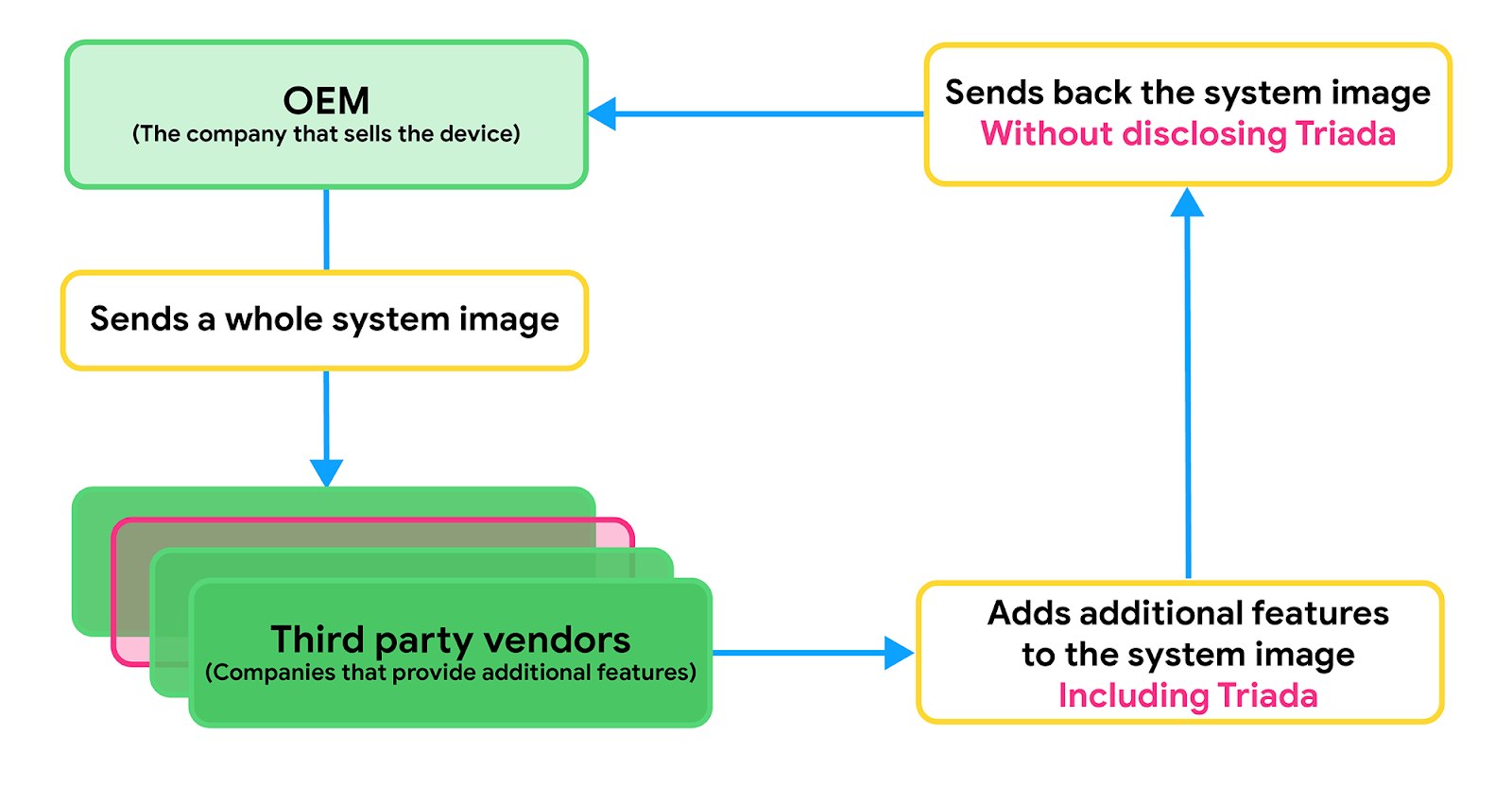

El informe de Google no indica los teléfonos infectados, pero Dr. Web señaló en su momento a los Leagoo M5 Plus, Leagoo M8, Nomu S10 y Nomu S20. Se desconoce si son los únicos. Según ha podido saber Google, Triada fue un ataque en la cadena de suministro, particularmente temidos por su dificultad de detección. Uno o más socios de los fabricantes involucrados en la preparación del firmware se encargaron de la inoculación de Triada, de forma que los teléfonos llegaban ya infectados al cliente. Google identifica al sospechoso con los nombres Yehuo y Blazefire.

Google ha confirmado este suceso en parte porque sus sistemas de seguridad han sido actualizados para evitar que vuelva a repetirse. Desde el año pasado los fabricantes de dispositivos deben enviar las actualizaciones de firmware para su testeo, lo que debería reducir significativamente el riesgo de nuevos ataques en la cadena de suministro.