Siempre que leemos historias sobre grupos de hackers que ejecutan ataques informáticos sofisticados pensamos en Estados Unidos, Rusia, China o Israel, pero en esta ocasión hay que centrar la mirada mucho más cerca: España. La historia se remonta al 2014, cuando Kaspersky descubrió la existencia de Careto, un grupo de hackers que por su forma de atacar a organizaciones y gobiernos parecía estar respaldado por un Estado. En su momento Kaspersky presentó un informe sin señalar a nadie, pero ahora varios de sus investigadores han asegurado a

TechCrunch que Careto es un grupo controlado por el gobierno de España. Y si hablamos en presente es porque ha sido detectado de nuevo.

En 2014

Kaspersky reveló por primera vez la existencia de Careto, al que bautizaron con este nombre después de encontrar la palabra en el código del

malware, y sus investigadores lo calificaron como "una de las amenazas más avanzadas del momento". Se trataba de un sigiloso

malware capaz de sustraer de dispositivos vulnerables información sensible como conversaciones privadas y pulsaciones de teclado (

keylogger), y lo hacía de una forma muy similar a los actuales programas espías apoyados por gobiernos. Careto se usaba para hackear a instituciones gubernamentales y empresas privadas de todo el mundo.

Kaspersky evitó señalar públicamente a España por falta de pruebas contundentes, pero internamente los investigadores llegaron a la conclusión que los hackers estaban al servicio del gobierno español. "No había duda, o como mínimo ninguna razonable", dice una de las fuentes de TechCrunch. Careto está considerado como uno de los pocos grupos de hackers gubernamentales occidentales conocidos junto a Equation Group y Lamberts, tras los cuales estaría la NSA y la CIA, respectivamente, y Animal Farm, responsable del

malware Barbar cuya autoría ha sido reconocida por un exdirector del servicio de inteligencia francés.

Código de Careto.

Código de Careto.La primera víctima conocida de Careto fue detectada en Cuba, donde por esa época había miembros de la banda terrorista ETA, e internamente los investigadores de Kaspersky sabían que detrás de los ataques estaba España. Sin embargo, la compañía decidió no revelar esto debido a que tienen una estricta política de "no atribución". "A veces esa política se estiraba, pero nunca se rompía", dice uno de los testimonios de TechCrunch. Además, desde una perspectiva técnica era imposible saberlo. Los ataques de

malware se contaron por cientos y se detectaron en Marruecos, Brasil (donde por esa época España

pujaba por un contrato de construcción de un AVE de 13.000 millones de euros), Gibraltar y dentro de España.

Después de descubrir a Careto en 2014, Kaspersky aprendió a identificar el

malware en ordenadores infectados y además de detectar víctimas en 31 países encontró evidencias de que existía desde 2007 ¿Qué lo hace español? La forma que tenía el

malware de ejecutar ataques y técnicas de

phishing ya apuntaba a un grupo apoyado por un gobierno, pero cuando en el código descubrieron palabras como "Caguen1aMar", que se usa solo en España, no fue difícil atar cabos. Además, los ataques coincidían geográficamente con intereses del gobierno de España del momento.

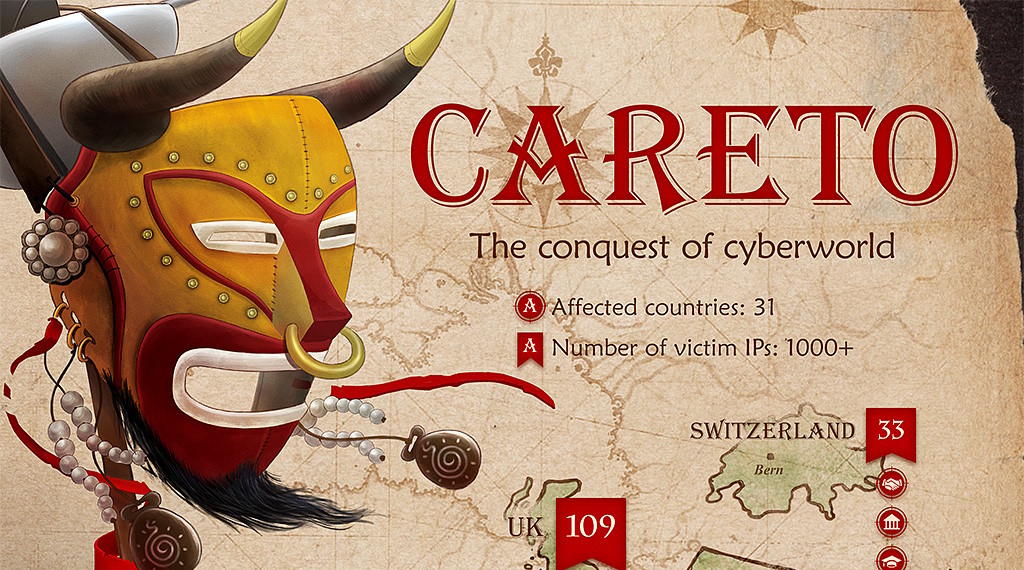

A pesar de que Kaspersky no quiso señalar al gobierno de España, en su informe de 2014 dejó muchas pistas, empezando por una ilustración donde salía una máscara con cuernos de toro y unas castañuelas. Kaspersky dijo en ese momento que el

malware del grupo Careto era una de las amenazas más avanzadas de la época por su capacidad de obtener datos sensibles de un ordenador, y añadió que era capaz de interceptar tráfico de internet, conversaciones de Skype, claves de cifrado PGP y configuraciones de VPN, hacer capturas de pantalla y obtener toda la información de dispositivos Nokia.

En su informe, Kaspersky daba pistas sobre el origen de Careto.

En su informe, Kaspersky daba pistas sobre el origen de Careto.Poco después de que Kaspersky publicará su investigación, Careto tocó retirada y abandonó todas las operaciones que había expuesto el informe. Incluso llegó a borrar sus registros en un movimiento que según la compañía "no era muy común" y que situó a Careto en la "élite" de los grupos de hackers gubernamentales. "No se puede hacer eso si no estás preparado", dice una de las fuentes de TechCrunch. "Destruyeron todo, toda la infraestructura de forma sistemática y rápida. Simplemente desapareció".

Tras la evaporación de Careto nadie ha detectado su actividad, hasta que el año pasado el

malware volvió a ser visto. En mayo de 2024 Kaspersky encontró nuevamente a Careto en un ataque a una organización no identificada en América Latina y otra en África Central. La compañía apunta a la vuelta de Careto por el nombre de los archivos, que son muy similares a los de hace una década, así como por las tácticas, técnicas y procedimientos o TTP, que en ciberseguridad se refiere a los comportamientos únicos de determinados grupos.

En un

informe presentado en 2024 los investigadores de Kaspersky dijeron que Careto "siempre ha ejecutado los ciberataques con extrema precaución", pero que aun así cometió "pequeños pero fatales errores" que permitieron descubrir sus operaciones recientes. Tras analizar el

malware, Kaspersky descubrió que ahora Careto es capaz de activar de manera oculta el micro de un ordenador (sin que el icono de Windows lo indique), robar archivos (incluyendo documentos),

cookies de inicio de sesión, historiales de navegación y más. Asimismo, puede actuar de puerta trasera,

keylogger y hacer capturas de pantalla.

A pesar de que Kaspersky ha logrado detectar de nuevo a Careto, la compañía asegura que los hackers siguen siendo muy buenos. Es más, en comparación con los mayores y más conocidos grupos de hackers con apoyo gubernamental como el norcoreano Lazarus Group o el chino APT 41, Careto está considerado como una "amenaza persistente avanzada muy pequeña que supera a todos en complejidad". "Sus ataques son una obra maestra", dice Kaspersky.