El pasado viernes un

ciberataque masivo con ransomware afectó a organizaciones de todo el mundo

incluyendo a Telefónica en España, el Servicio Nacional de Salud del Reino Unido o FedEx en Estados Unidos. El responsable de este ataque es una variante de WannaCry, un

malware especialmente virulento que se aprovecha de una vulnerabilidad que le permite ejecutar comandos remotos a través de Samba (SMB) y distribuirse al resto de máquinas de una red corporativa.

A pesar de que la vulnerabilidad que explota WannaCry ya era conocida y fue solucionada en el boletín de seguridad de Microsoft

MS17-010 el pasado 14 de marzo, la expansión de WannaCry parecía imparable. Pero

un par de investigadores británicos han encontrado en el código del

ransomware una especie de

kill-switch, un interruptor de emergencia virtual que consiste en la conexión a un dominio. Si WannaCry conseguía conectarse se dormía, en caso contrario seguía propagándose.

El dominio en cuestión (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com) no estaba registrado, así que los investigadores decidieron comprarlo por un coste de aproximadamente 10 euros y redirigir todas sus conexiones a un servidor

sinkhole, una técnica que da respuesta a una petición de DNS devolviendo una IP falsa o nula. Con el dominio activo todas las peticiones de WannaCry (más de 5.000 por segundo) son atendidas y el

malware deja de reproducirse, evitando así la propagación al resto de equipos de una red. Héroes sin capa que han confesado serlo

por accidente.

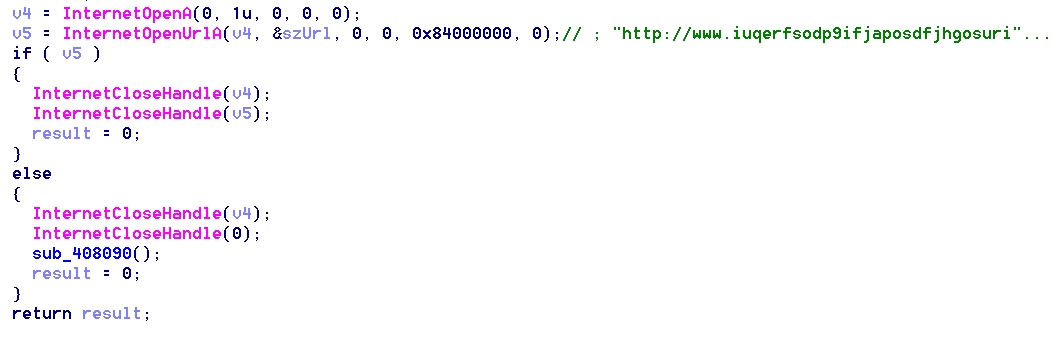

Parte del código de WannaCry donde intenta conectarse al dominio, en función de la respuesta se replica o no.

Parte del código de WannaCry donde intenta conectarse al dominio, en función de la respuesta se replica o no.La expansión de WannaCry se ha detenido, pero la amenaza persiste. Mañana mismo podría aparecer una nueva variante que apuntara a otro dominio o sin

kill-switch y el daño será el mismo o mayor. Para prevenir un ataque de este u otro tipo de

malware se recomienda actualizar los sistemas a su última versión o parchear según informa el fabricante. Sin embargo, el riesgo cero no existe, así que también es aconsejable guardar una copia de seguridad de los datos en un medio que no este conectado a Internet.

Fuente: Talos Intelligence